Das Internet und die Romantik

Die eine Geschichte

Wir wissen z.B., dass digitale Datenströme unaufwändig und mit geringen Kosten umfassend überwacht werden können. Die Algorithmik für die Auswertung ist wahrscheinlich noch primitiv, aber da die Datenspeicherung mit dem technologischen Fortschritt auch immer effizienter wird, werden auch irgendwann Daten nutzbar, die vor Jahren aufgezeichnet worden sind. Wäre das eine Randerscheinung – Warum wird dieses Thema so oft in SocialMedia erwähnt?

Wir wissen, dass nicht nur Staaten diese Möglichkeit nutzen, sondern auch die Privatwirtschaft. Stück für Stück werden in Salamitaktik uns immer umfassendere Datenverwertungsverträge, pardon – Nutzungsbedingungen vorgesetzt, die wir gerne annehmen. Schließlich ist die ganze neue Dienstewelt ja mittlerweile unverzichtbar für unser Leben. Ich glaube, dass diese Art der Datenverarbeitung immer wieder die eigentliche Inspiration für die staatliche Überwachung bildet.

Da das Digitale (das Mycel) mit keinem unserer Sinne für uns direkt erfahrbar ist – lediglich die Erscheinungsformen wie Bilder, Videos, Texte (die Fruchtkörper) sprechen unsere eingebauten Sinne an – gibt es noch viel zu wenig gesellschaftliches Bewusstsein, um das immense Macht- und Beeinflussungspotential einzuschätzen – dafür bräuchte es zudem m.E. informatische Kompetenz. Die Möglichkeiten des Users oder auch der der Communities sind arg begrenzt, auch wenn es im Einzelfall Erfolge geben mag. Die Stakeholder sind diejenigen, die Datenströme steuern und die Daten verwalten. Diese Leute auszutanzen ist traditionell schon immer die Domäne der technisch(!) versierten Hacker.

Wir wissen, dass tausende Jugendliche jeden Tag live aus ihrem Kinderzimmer, ihren Klassen, „Wasweißmannoch-Woher“ streamen und sich einer Öffentlichkeit präsentieren. Wir wissen als Lehrkräfte, dass die meisten unserer Mobbingfälle ihren Ursprung im Internet haben. Wenn ich mit Mitarbeitern aus Beratungsstellen rede, bekomme ich die Rückmeldung, dass Beratungsfälle mit Internetbezug ständig zunehmen. Aus Umfragen wissen wir, dass ein nicht unerheblicher Anteil der heutigen Kinder und Jugendlichen so ihre Erfahrungen mit dem Netz gemacht haben. Vor der Erwachsenenwelt macht das nicht halt. Casual Porn wird gerade zu einem neuen Hype – der Thrill ist gerade die Nichteinwilligung der gezeigten Menschen, veröffentlicht zu werden. Die Reaktionen der Opfer sagen viel über den Zustand der Menschen in diesem Internet.

Ich glaube und erfahre zunehmend, dass der Anteil an Jugendlichen stetig wächst, die das Netz mit seinen Möglichkeiten so nutzt, wie wir Staatsbürger, Lehrkräfte, Medienpädagogen in unseren Träumen und Fiktionen das gerne hätten. Ich mache die Erfahrung, dass von meinen diesbezüglichen Bemühungen in besonderer Weise genau die Kinder und Jugendlichen profitieren, die von Hause aus dafür besonders sensibilisiert und damit privilegiert sind.

Diese Liste ließe sich fortsetzen. Ich finde sie jetzt schon als Staatsbürger, Internetnutzer, Vater, Lehrkraft, medienpädagogischer Berater hinreichend interessant, um sie nicht als „Randerscheinung“ zu verharmlosen („überall gibt es böse Menschen“), wie es wieder und wieder in medienpädagogischen Kreisen geschieht. Diese Themenfelder bestimmen meinen Alltag als Staatsbürger, Internetnutzer, Vater, Lehrkraft und medienpädagogischer Berater.

Warum gibt es Menschen die so tun, als ob „Medienkompetenz“ allein irgendetwas daran ändern würde? Die Problemstellung ist multidimensional und damit eben nicht durch einen einzelnen Stellhebel zu ändern. Wer anerkennt, dass die Digitalisierung als Phänomen die Entwicklung des Menschen extrem beeinflusst, muss auch anerkennen, dass Umgangsformen auf vielen Ebenen gesellschaftlich entwickelt werden müssen. Und zwar nicht nur in Schule, sondern auch in Elternhäusern, in Beziehungen, in politischen Systemen, in allen Bereichen, in denen das Digitale eine Rolle spielt.

Alles andere halte ich für eine unzulässige Reduktion. Beim oft bemühten Buchdruck hat das Jahrhunderte gedauert, bis z.B. die Kirche ihren Einfluss auf die Buchinhalte mehr und mehr verloren hat. Wir sind in den ersten Jahrzehnten nach dem Siegeszug des Internets, dürfen also natürlich noch mehr Fragen als Antworten erwarten.

Die andere Geschichte

Ich habe mir letztens einen eigenen, gebrauchten Beamer für den Unterricht gekauft, weil in dem Klassenraum meiner neuen Lerngruppe keinerlei Ausstattung diesbezüglich verfügbar ist. Ohne Zugriff auf dieses Internet kann ich mittlerweile kaum vernünftig unterrichten. Trotzdem arbeitet meine Lerngruppe nicht freilaufend im Netz, sondern in geschützten Räumen, deren Zugänge durch transportverschlüsselte Wege abgesichert sind. Weil ich in diesen Räumen mit Klarnamen operiere, brauche ich natürlich vorher die Einwilligung der Eltern für diese Art der Arbeit. In diesen geschützten Raum hinein dürfen sich die Schülerinnen natürlich auch Artefakte aus dem Netz holen und beliebig rekombinieren, wenn die Quelle klar ersichtlich ist und eventuelle Lizenzbestimmungen eingehalten werden – über ihr Handy. Das ist sowieso immer dabei und es gibt eigentlich nur bestimmte Regeln für die Nutzung dieser „Kulturzugangsgeräte“ oder „Kontrollüberwindungsgadgets“ in meinem Unterricht. Diese sehen zunächst so aus:

- Dein Handy ist in den Unterrichtsstunden auf lautlos geschaltet

- Du verzichtest auf jedwede nicht unterichtsbezogene Kommunikation (WhatApp, Facebook, SMS usw.)

- Du darfst dein Handy mit Unterrichtsbezug (z.B. zum Nachschlagen von Worten) verwenden, wenn es die jeweilige Situation erlaubt und niemand dadurch gestört wird.

- Am besten legst du dein Handy mit dem Display nach unten oder in einer “Socke†deutlich sichtbar vor dich auf den Tisch zu deinem Arbeitsmaterial.

- Dein Handy wird dir gemäß der geltenden Schulordnung für die Dauer der Deutschstunde entzogen, wenn du dich nicht an diese Regeln hältst.

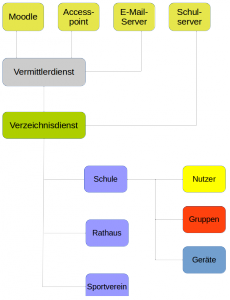

Der nächste logische Schritt wäre, diese Geräte mit in das Schul-WLAN zu integrieren. Schon jetzt kommt das örtliche Handynetz in Schulpausen so an seine Grenzen. Dazu rüsten wir demnächst technologisch gewaltig auf. Das Schulnetz besitzt einen rudimentären Webfilter, der von einer Community geflegt wird und der rechtlich völlig ausreicht. Der Filter arbeitet nicht invasiv und schaut z.B. nicht in SSL-Verbindungen hinein (z.B. durch Zwischenzertifikate).

Die Schülerinnen und Schüler sind erfindungsreich im Überwinden des Filters oder anderer „Sicherheitsfunktionen“ des Netzes. Einige verstehen, was sie da tun und wachsen daran mehrfach – ich als Administrator schätze dieses Katz- und Mausspiel sehr, weil auch ich dadurch immer mehr über Systeme lerne (meines und andere).

Das Internet geht ja nicht wieder weg. Und die Aspekte aus der ersten Geschichte lassen sich ohne das Internet kaum sinnvoll vermitteln. Ich nutze das Netz.

Die Konsequenz für mich

Ich will Alltagsunterrichtsprodukte meiner Schülerinnen und Schüler nicht im Netz sehen. Für das Tagesgeschäft gilt bei mir das Prinzip: All unfiltered in – something filtered out. Ein öffentliches Projekt mit Schülerinnen und Schülern im Internet muss eine Relevanz besitzen, um gegenüber z.B. dem Plakat oder Schulheft einen Mehrwert zu bieten: Die Rezeption sollte in meinen Augen organisiert sein. Ich habe jetzt nach mehreren Jahren zu ersten Mal eine Idee und eine Lerngruppe, mit der ich mir das vorstellen kann. Wenn immer alle Schulen mit allen Lerngruppen so arbeiten, mag das explorativ und wünschenswert sein, aber eine Unmenge an Content von begrenzter öffentlicher Relevanz erzeugen. Die unmittelbare soziale Umgebung wird hier anders zu bewerten sein und damit im Fokus stehen müssen.

Schönfärberei in Teilen der Medienpädagogik

Meidienpädagogen wie der öffentlich zurzeit sehr präsente Philippe Wampfler brechen eine Lanze für das Verhalten der Jugendlichen. Zu YouNow wird er von einer Quelle so zitiert:

«Weil Younow nicht per se etwas Negatives ist», sagt der Lehrer und Kulturwissenschaftler Philippe Wampfler: Der Dienst spiele mit der Suche nach Aufmerksamkeit – dem Teenagerthema schlechthin. Es gehe auch darum, Medienkompetenz im positiven Sinne zu zeigen. Die Jugendlichen müssten das Publikum unterhalten, etwas bieten. Je mehr Zuschauer man bei Younow habe, desto höher steige man im Ranking, und desto besser sei man für die anderen Nutzer sichtbar. Dieser Wettbewerb um Aufmerksamkeit könne Spass machen und Kreativität fördern, betont Wampfler. Es gebe auch Jugendliche, die Unterhaltungstechniken berühmter Vorbilder imitierten. Andere machten Musik. «Viele Jugendliche sind allerdings bereit, Vernunftregeln zu brechen, wenn sie dafür Aufmerksamkeit erhalten.» Sie sagten sich: «Das ist es mir irgendwie wert.»

Ich weiß nicht, ob P.Wampfler hier korrekt wiedergegeben wird, jedoch ist dieses Zitat in meinen Augen prototypisch für einen bestimmten Teil der Medienpädagogen. Wampfler ist es immer daran gelegen, Zustände zu beschreiben. Eine Wertung von Verhalten erfolgt i.d.R. nicht. Stattdessen stehen die Möglichkeiten der Onlineangebote im Vordergrund. Diese bezweifle ich nicht. Ich bezweifle aber, dass eine Mehrheit der Jugendlichen Dienste wie YouNow in einer Weise nutzt, wie sie in den Augen mancher Medienpädagogen „gemeint“ sind.

Ich bezweifle, dass das auf Jugendliche beschränkt ist. Und ich bezweifle, dass das alles „Randphänomene“ sind. Ich bezweifle die oft anzutreffende ungeheure Idealisierung. Pubertät ist geprägt von extremer Ambivalenz. Exploratives und kritikwürdiges Verhalten stehen in der Hochzeit dieser Phase paritätisch nebeneinander. Ich bezweifle Studien mit nur sehr geringer Stichprobengröße. Ich bezweifle, dass gerade die Geisteswissenschaft mit ihrer historisch langsamen Begriffsbildung schon ausreichend Methoden gefunden hat, mit den Phänomenen der Digitalisierung angemessen umzugehen. Das ist in Ordnung und ein völlig normaler Zustand in der Zeit des Überganges, in dem sich die Gesellschaft gerade befindet.

In Bezug auf Jugendliche ist mir Beschreiben und Begriffsbildung entschieden zu wenig. Ich werde in meinen Reaktionen und Wertungen der Phänomene im Internet in der Rückschau oft falsch liegen. Ich mache mich durch Festlegungen wie in meiner „anderen Geschichte“ von oben angreifbar. So what?

Ich bleibe Reibungsfläche. Das macht nicht immer Spaß. In Bezug auf Erziehungsfragen gibt es aber keinen anderen Weg für mich. Immer neue Beschreibungen und immer neue Begriffe von Seiten geisteswissenschaftlicher Forschung auf „Industriegesellschaftsniveau“ und mit „Industriegesellschaftsmethodik“ nützen mir dabei eher wenig.