AirPlay, DLNA, Miracast in schulischen Netzwerken

Mit AirPlay, DLNA oder neuerdings auch MiraCast lassen sich Bildschirminhalte digitaler Endgeräte kabellos an ein Wiedergabegerät senden. In der Schule wird das im Idealfall ein Beamer sein.

Für Beamer gibt es nette Zusatzgeräte mit HDMI-Ausgang:

- Miracast-Adapter (muss nicht aufwändig konfiguriert werden)

- Minix-TV-Boxen (besitzen Android, bedürfen daher etwas Aufmerksamkeit, sind aber sehr flexibel durch das große App-Angebot und lassen sich auch mit z.B. Meraki zentral managen)

- jeder günstige HDMI-Stick mit Android

- AppleTV

Die Protokolle zum Spiegeln des Endgerätebildschirms haben alle einen Schönheitsfehler, der in großen Netzen mit mehreren Geräten ein Problem werden kann: Sie sind für den Heimbereich entwickelt und wenden sich daher an technisch nicht versierte Anwender.

Die Folgen:

- alle Geräte im gleichen Netzwerk sind für alle Endgeräte als Wiedergabegerät sichtbar

- das letzte Gerät gewinnt immer

Ich kann Herrn Meier in Raum XY meinen Bildschirminhalt „beamen“, wenn Herr Meier dort gerade arbeitet. Ich muss nur das von Herrn Meier benutzte Endgerät als Wiedergabegerät auswählen – es braucht dafür keine Böswilligkeit, sondern lediglich einen kleinen Vertoucher oder Vertipper.

Einzige löbliche Ausnahme ist AppleTV – hier lässt sich zumindest ein Passwort für die Benutzung vergeben – in der Schule bringt dieses Feature jedoch keinerlei Vorteile – schließlich muss das Passwort ja allen bekannt sein, die Inhalt streamen wollen. Für jedes Gerät ein eigenes Passwort zu verwenden, dürfte kaum praktikabel sein.

Ausweg:

Ich spanne in den „betroffenen“ Klassen eigene WLAN-Netze mit eigenem IP-Bereich auf. Mit geeigneter Firmware lässt sich die Sendeleistung so weit herunterregeln, dass Raumgrenzen nur mit Mühe übersprungen werden. Schulen rate ich zur Anschaffung von Accesspoints bzw. WLAN-Routern, die sowohl routen als auch bridgen können – idealerweise beides gleichzeitig mit verschiedenen SSIDs (z.B. Beamer & Internet). Das HDMI-Zusatzgerät hängt dann mit im gerouteten Netzwerk. Das klappt recht zuverlässig und eben nicht über Raumgrenzen hinweg.

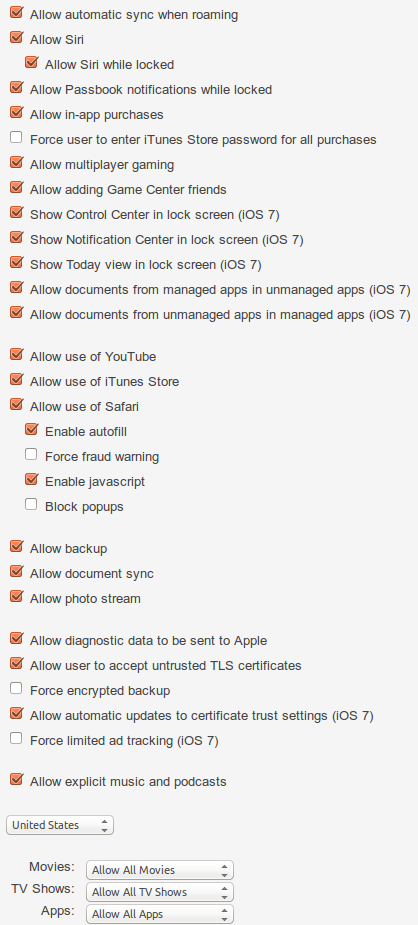

Bei den HDMI-Zusatzgeräten empfehle ich zurzeit die Androiden in Verbindung mit Meraki, wenn es mehrere Geräte sein sollen. So lässt sich das Ganze zentral per Weboberfläche verwalten und die ganze App-Welt des Playstore steht auf dem Beamer zur Verfügung – für vieles braucht man dann zudem keinen Rechner mehr :o)…